SATX攻击事件分析

背景介绍

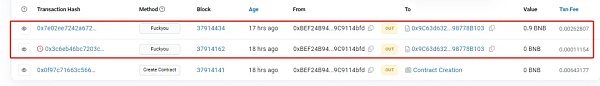

监控到一起的针对SATX Token的链上攻击事件https://bscscan.com/tx/0x7e02ee7242a672fb84458d12198fae4122d7029ba64f3673e7800d811a8de93f

黑客总共发起了两次攻击:

第一次攻击https://bscscan.com/tx/0x3c6eb46bc7203c4996ed0886f25bec3d806000506dea2f2778df374380014105

失败,因为在调用攻击合约的时候没有转入BNB ,导致在执行BNB兑换为WBNB失败交易回滚。

第二次攻击成功。

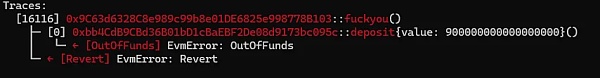

黑客的初始资金均来自于TornadoCash,

有趣的是攻击者的攻击合约函数名为f***you。

攻击及事件分析

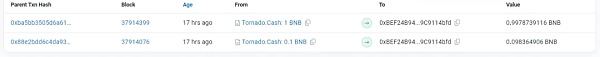

首先,攻击者通过PancakeSwap将0.001 WBNB兑换为13.397690168956297175 SATX。随后,利用PancakeSwap Pair WBNB-CAKE 兑换60 WBNB。

接着,在回调函数中再用0.0001 WBNB兑换 350018.558642186154111639 SATX(在回调函数中又转入了52 WBNB)。

接着,又将兑换来的350018.558642186154111639 SATX转入PancakeSwap Pair WBNB-SATX ,导致资金不平衡。然后,攻击者通过调用skim和sync平衡资金的同时从而完成对漏洞的利用。

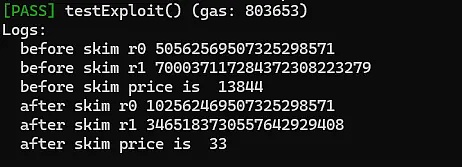

由上图可以看到,通过skim本应从 PancakeSwap Pair中转出350018.558642186154111639 SATX来平衡资金,但是却多转了一倍的SATX 。

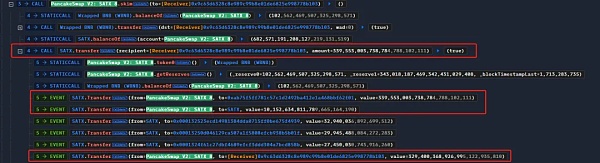

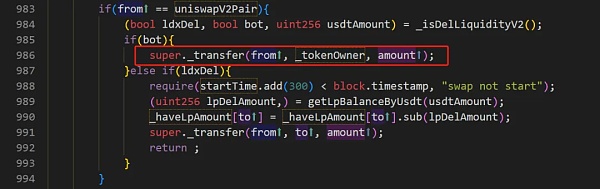

通过查看SATX Token合约的代码,我们可以看到transfer中的这段代码。首先,将amount转给了_tokenOwner,

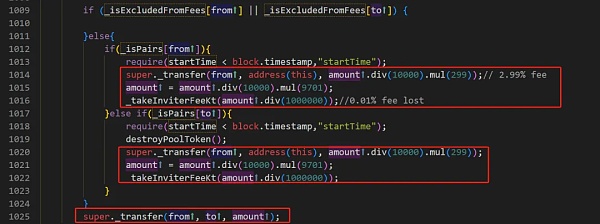

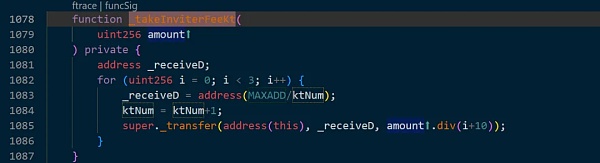

接下来,将amount的2.99%转给了SATX Token合约,将amout的97.01%除以1000000的10%,9%和8.3%分别转给了三个EOA。

相当于额外转出了约一倍的SATX ,导致PancakeSwap Pair WBNB-SATX中的SATX 骤减,由于PancakeSwapV2使用的CPMM作为AMM算法,所以相当于SATX的价值飙升。

执行skim前,1 WBNB=13844 SATX,执行 skim后,1 WBNB=33 SATX。导致SATX价值飙升600多倍。

随后,攻击者就用手中的SATX通过swap兑换为WBNB。通过此次攻击,攻击者共获利约50BNB。

- 1美联储2025年降息对非必需消费品与科技股的深远影响

- 2币安人生上线币安Alpha,三天市值突破1.5亿美元的背后

- 3比特币引领加密货币市场:4.35万亿美元市值背后的战略配置与宏观经济驱动

- 4比特币今日新闻:飙升至历史高点,对冲美元贬值与政策波动成焦点

- 5「币安人生」暴涨背后的流量密码:CZ与何一的推波助澜

- 6OpenAI将ChatGPT重塑为多功能应用平台,推出App SDK与AgentKit

- 7Aster空投计划:打击洗盘交易与市场抛售压力的博弈

- 8Berachain/比特币市场分析(2025-10-05):短期支撑位或成关键

- 9美国通过GENIUS法案:稳定币监管新时代巩固美元数字主导地位

- 交易所

- 币种

| 排名 | 交易所 | 成交额 |

|---|---|---|

| 1 |  币安网 币安网 |

¥1.07万亿 |

| 2 |  欧易OKX 欧易OKX |

¥3,595.45亿 |

| 3 |  HTX HTX |

¥575.23亿 |

| 4 |  Coinbase Coinbase |

¥208.35亿 |

| 5 |  大门 大门 |

¥2,564.50亿 |

| 6 |  Bitget Bitget |

¥2,263.34亿 |

| 7 |  Bybit Bybit |

¥2,783.18亿 |

| 8 |  双子星(Gemini) 双子星(Gemini) |

¥14.37亿 |

| 9 |  Upbit Upbit |

¥159.06亿 |

| 10 |  Crypto.com Crypto.com |

¥732.53亿 |

泰达币

泰达币 以太坊

以太坊 比特币

比特币 USD Coin

USD Coin Solana

Solana 币安币

币安币 瑞波币

瑞波币 狗狗币

狗狗币 First Digital USD

First Digital USD Sui

Sui