损失200万美元 DeFi 协议0vix Protocol遭受闪电贷攻击是怎么回事

2023年4月28日,据Beosin-Eagle Eye态势感知平台消息,0vix Protocol项目遭受闪电贷攻击,损失约为200万美元。0VIX 在 Twitter 上证实了此次攻击,并表示“正在调查当前情况”。

Beosin安全团队第一时间对事件进行了分析,结果如下。

事件相关信息

攻击交易

0x10f2c28f5d6cd8d7b56210b4d5e0cece27e45a30808cd3d3443c05d4275bb008

攻击者地址

0x702ef63881b5241ffb412199547bcd0c6910a970

攻击合约

0x407feaec31c16b19f24a8a8846ab4939ed7d7d57

被攻击合约

0x738fe8a918d5e43b705fc5127450e2300f7b08ab

攻击流程

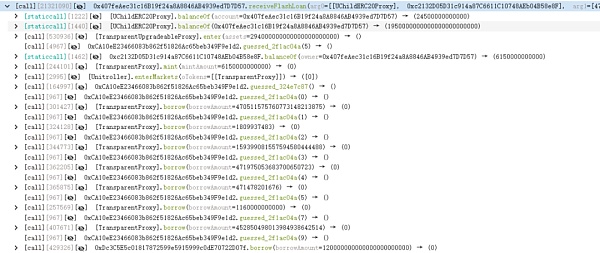

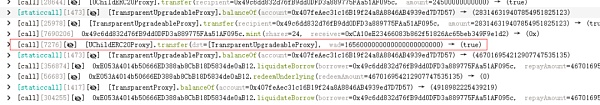

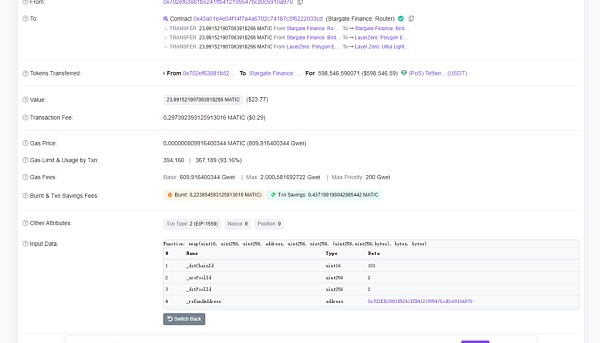

1.第一步,攻击者通过闪电贷借出大量的资金,为后面的攻击做准备。

2.第二步,攻击者铸造凭证币,已允许借出其他资产。

3.第三步,攻击者向vGHST地址转入1656000 枚GHST Token。

4.后续清算黑客的借贷头寸,清算借入的头寸用于取回原始抵押品。

5.最后攻击者偿还闪电贷。

漏洞分析

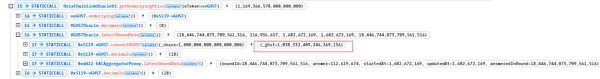

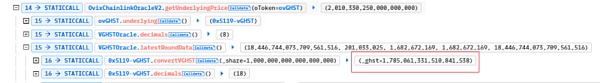

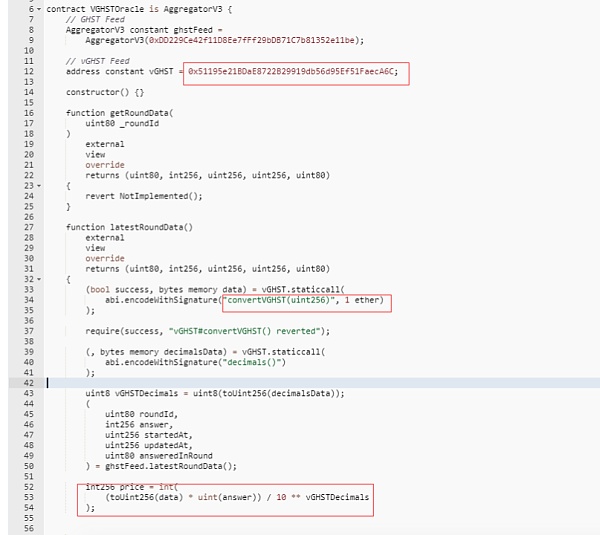

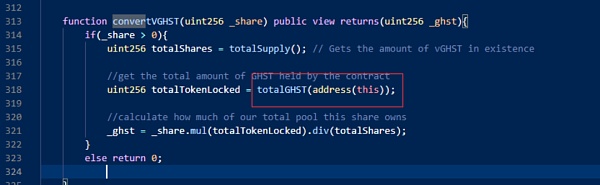

本次攻击黑客利用了VGHSTOracle预言机漏洞,因为VGHSTOracle预言机获取的价格是通过vGHST合约的convertVGHST函数去获取的,而convertVGHST函数中的计算依靠于合约中的GHST Token数量。

在操控价格前ghst为1038332409246369136,如下图:

攻击者向vGHST地址转入1656000 枚GHST Token后,ghst为1785061331510841538,如下图:

由于抬高了价格,已至于黑客可以清算借入的头寸用于取回原始抵押品。

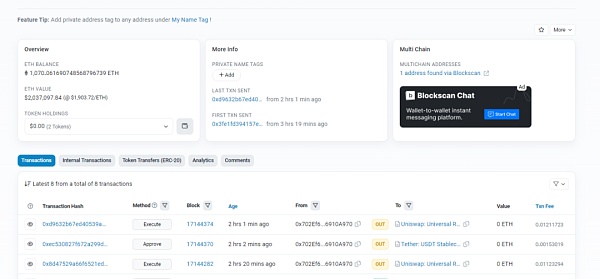

资金追踪

截止发文时,攻击者通过跨链协议从matic转移到以太坊上,目前被盗资金存放在:

https://etherscan.io/address/0x702Ef63881B5241ffB412199547bcd0c6910A970。Beosin KYT反洗钱分析平台正在对被盗资金进行监控。

总结

针对本次事件,Beosin安全团队建议:合约开发时,因避免预言机被操控,建议使用更加安全的预言机来预言价格。项目上线前,建议选择专业的安全审计公司进行全面的安全审计,规避安全风险。

币安网

币安网 欧易OKX

欧易OKX HTX

HTX Coinbase

Coinbase 大门

大门 Bitget

Bitget Bybit

Bybit K网(Kraken)

K网(Kraken) 双子星(Gemini)

双子星(Gemini) Upbit

Upbit 泰达币

泰达币 比特币

比特币 以太坊

以太坊 USD Coin

USD Coin Solana

Solana 瑞波币

瑞波币 First Digital USD

First Digital USD OFFICIAL TRUMP

OFFICIAL TRUMP 币安币

币安币 大零币

大零币