警惕假冒安全专家的精密骗局:揭露私钥窃取全过程

作者:Liz & Reborn

背景

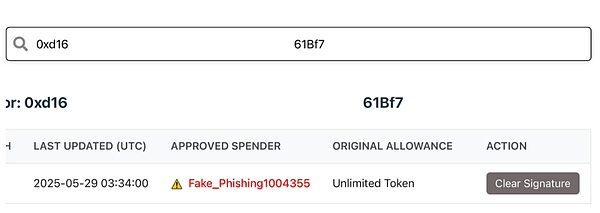

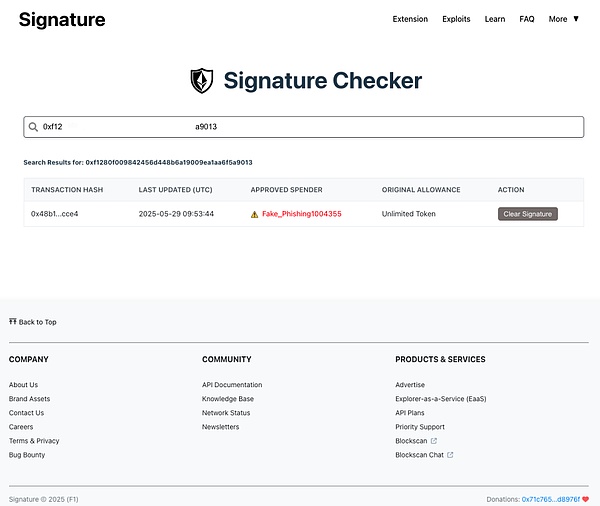

近日,一位用户联系到慢雾安全团队,询问如何取消签名,并附上了一张截图,显示其钱包地址存在风险授权。

据用户描述,其钱包中的一项授权始终无法撤销,多次点击均无反应。钱包界面还显示了风险提示。他回忆起多年前曾为某代币的 Swap 操作授权过一次,因此认为此次风险提示并非毫无根据。

披着安全外衣的新型骗局

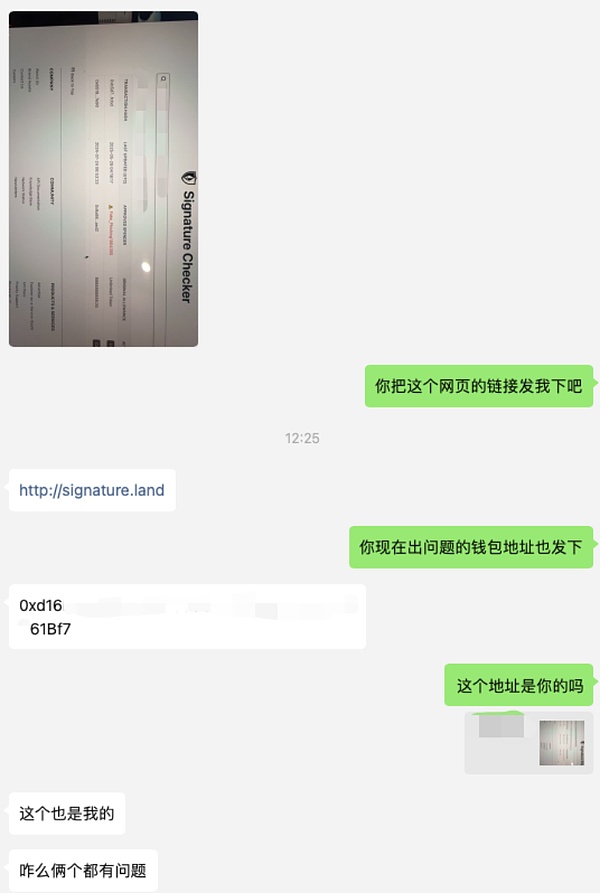

慢雾安全团队通过区块浏览器及 Revoke 工具进行排查,却未发现截图中地址的风险授权记录。随后,用户又发来另一张截图,声称在某工具中查到了风险记录。然而,经对比,两张截图中的地址并不一致。我们随即建议用户提供该工具的链接及相关地址信息。此时,用户也开始疑惑:难道自己的两个地址都存在风险授权?

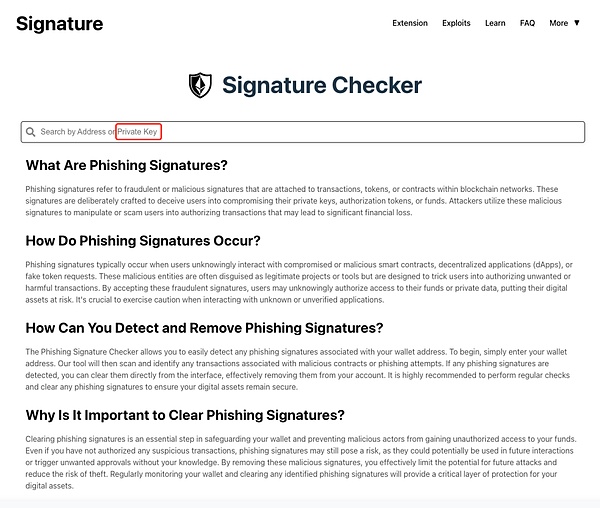

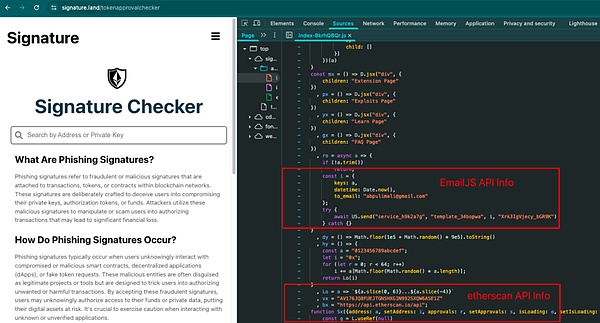

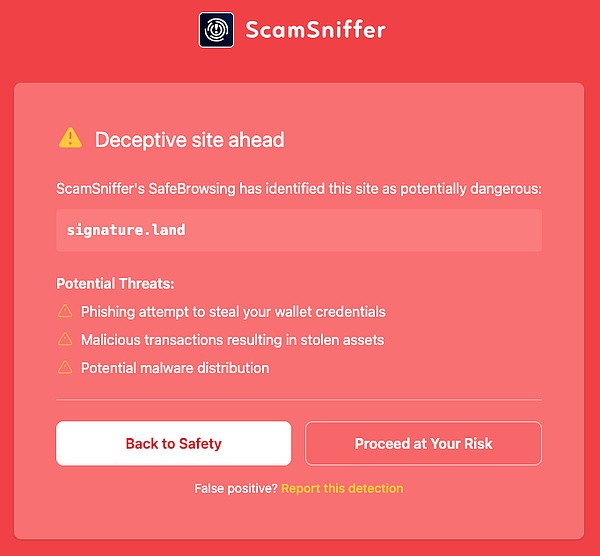

我们对该工具 Signature Checker (http://signature[.]land) 进行分析后发现,该工具竟然要求用户输入私钥以查询风险授权。实际上,正常情况下,输入私钥本身就已构成巨大风险。

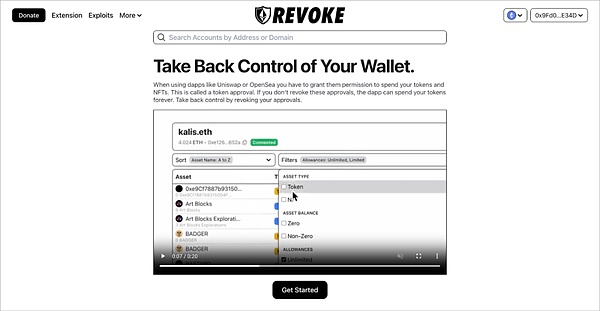

值得注意的是,该钓鱼网站的页面设计与正规授权撤销平台 Revoke 的界面风格、Logo 极为相似,容易让用户误以为是官方平台,从而放松警惕。下图为 Revoke 的官网界面:

我们使用骗子提供的工具查询用户的两个地址,结果显示确实存在风险授权记录。但经过进一步测试,我们发现该工具对任意随机地址都会显示“有风险”,且授权时间与查询时间极为接近。这种设计既给用户造成紧迫感,又诱使其快速采取行动。

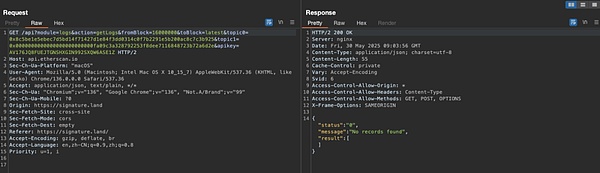

当我们输入测试用的私钥进行查询时,页面弹出了“格式错误”的提示,但输入的信息仍然被传输。

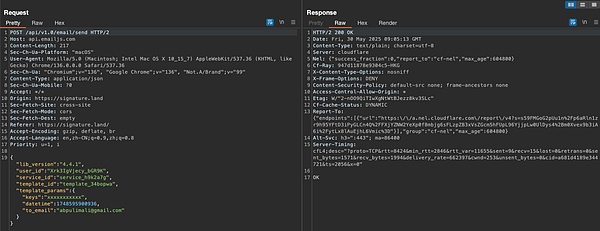

通过对钓鱼网站前端代码的分析,我们发现其利用 EmailJS API 传输用户输入的地址或私钥信息,甚至还会调用 Etherscan API 验证地址是否真实存在。

这是发送至 EmailJS API 的请求接口,可以发现用户输入的信息会被直接发送到骗子的邮箱(abpulimali@gmail[.]com)。

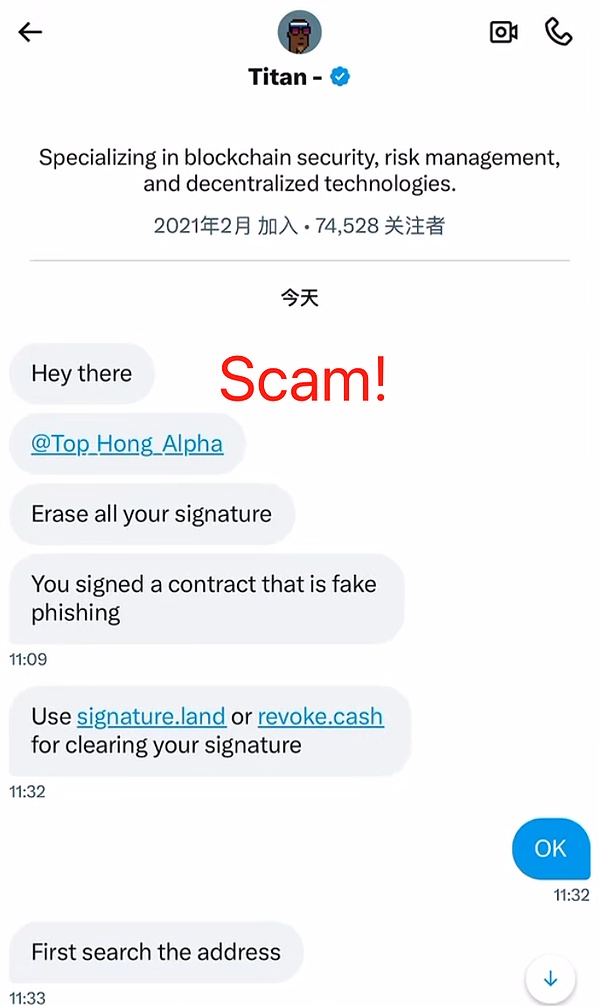

至此,骗局已经十分清晰。据用户反馈,骗子最初通过 X 平台的评论区和私信联系他,声称“你签署了钓鱼签名”,并主动提供“撤销授权工具”的链接。

从聊天记录来看,骗子深谙社会工程学技巧,故意将未知工具放在前面,而把知名的 Revoke 放在后面。用户通常倾向于点击第一个链接,当查询结果显示“确有风险”后,即使再用 Revoke 验证未见异常,也会怀疑是否 Revoke 未能识别。

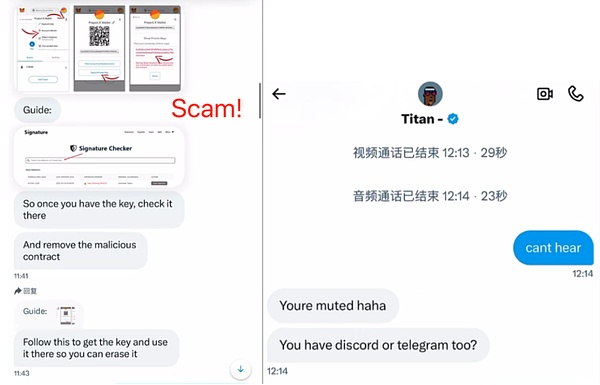

骗子还提供了所谓的“操作教程”,引导用户将私钥粘贴进钓鱼网站的输入框,以“取消与恶意合约的交互”为由实施诈骗,甚至提供语音指导服务,全方位催促用户上钩。

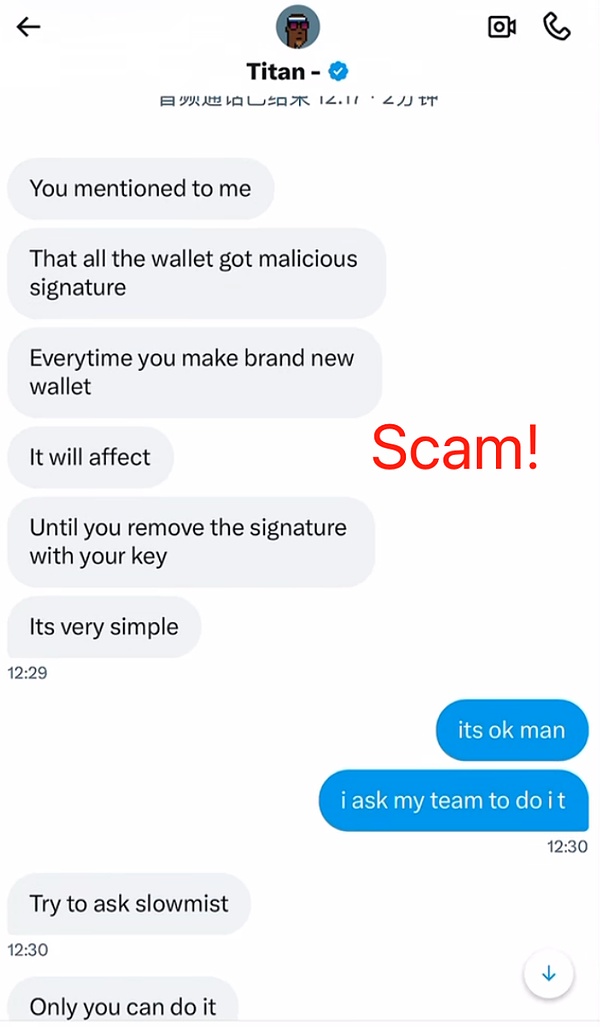

用户察觉异常后并未配合,但骗子并未放弃,反而建议用户咨询慢雾安全团队。一些警惕性不高的用户可能会因此放松警惕,误以为对方不是骗子。而骗子则往往赌定用户不会真正核实,甚至在行骗过程中直接 @SlowMist_Team,试图利用安全公司为自己背书。

幸运的是,这位用户保持了足够的警惕,未按对方引导输入私钥,而是主动联系了慢雾安全团队核实情况,最终确认这是一场骗局,成功避免了资产损失。

多重身份包装,骗子伪装成安全专家

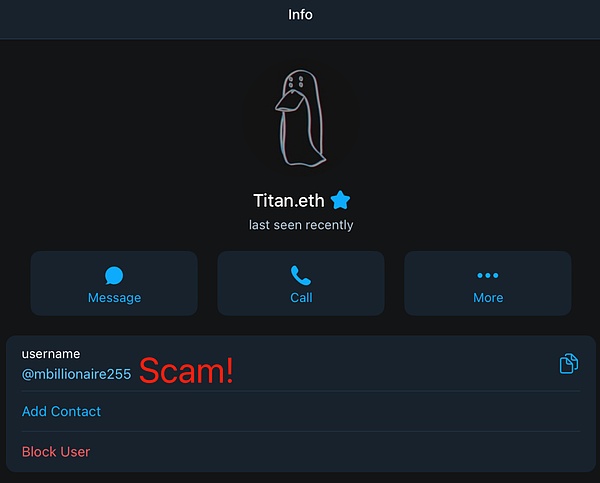

进一步调查显示,骗子在 Telegram 上盗用了知名链上侦探 ZachXBT 的头像。

由于用户未继续配合,骗子随后冒充慢雾员工,继续尝试联系和行骗。

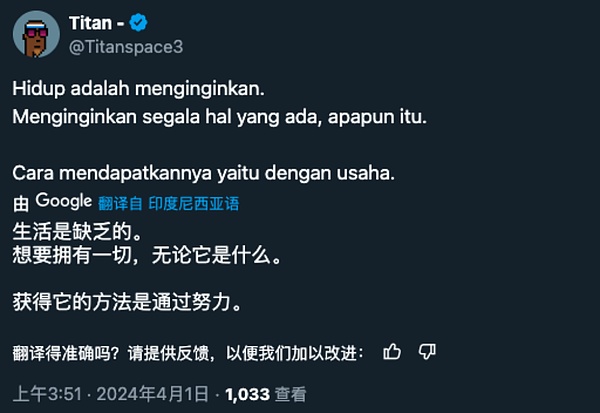

查看骗子的 X 账号(@Titanspace3),该账号拥有 7.4 万粉丝,注册于 2021 年,但直到 2024 年才开始活跃。账号内容以转发安全研究员、安全公司和媒体动态为主,自称专注区块链安全领域,明显是买来的账号。

目前,该账号仍在 X 平台上活跃,以“善意提醒”的名义留言,诱导 Web3 用户点击钓鱼链接并泄露私钥。Web3 反诈骗平台 Scam Sniffer 已将该网站标记为恶意。

写在最后

从伪造“授权风险”页面,到冒充安全公司员工,一步步引导用户泄露私钥,这类骗局的手法正变得愈发精细。骗子认为只要自己包装得够专业,大多数人就不会去深究验证,反而会被他们制造的“紧迫感”牵着走。

对此,我们特别提醒广大用户,务必警惕打着安全旗号行不轨之事的人。在区块链这片黑暗森林中,唯有保持零信任态度与持续验证意识,才能守住资产安全的最后一道防线。无论对方自称是谁,无论对方声称情况多紧急,请务必保持冷静,通过官方渠道进行验证,切勿因一时慌乱而交出私钥或助记词。慢雾安全团队也将持续披露此类案例,帮助用户识别风险、提高警惕,共同守护 Web3 世界的安全底线。

币安网

币安网 欧易OKX

欧易OKX HTX

HTX Coinbase

Coinbase 大门

大门 Bitget

Bitget Bybit

Bybit K网(Kraken)

K网(Kraken) 双子星(Gemini)

双子星(Gemini) Upbit

Upbit 泰达币

泰达币 比特币

比特币 以太坊

以太坊 USD Coin

USD Coin Solana

Solana 瑞波币

瑞波币 First Digital USD

First Digital USD 币安币

币安币 OFFICIAL TRUMP

OFFICIAL TRUMP 大零币

大零币