Web3社交明星项目UXLINK遭遇黑客攻击:增发10亿代币、损失千万美元

在加密货币领域,安全问题始终是悬在项目方头上的达摩克利斯之剑。从区块链技术诞生之初,网络攻击就如影随形,并随着技术的进步变得愈加复杂且隐蔽。然而,无论技术如何升级,人性的弱点往往是防线崩塌的根源。最近,Web3领域的明星社交项目UXLINK因私钥泄露遭遇黑客攻击,短短数小时内经历了资产被盗、代币增发、市值暴跌等一系列致命打击。

这场危机始于9月23日凌晨,黑客通过多签钱包漏洞获取了UXLINK的管理权限,并实施了大规模盗窃与恶意增发操作,最终导致市场恐慌和生态信任危机。

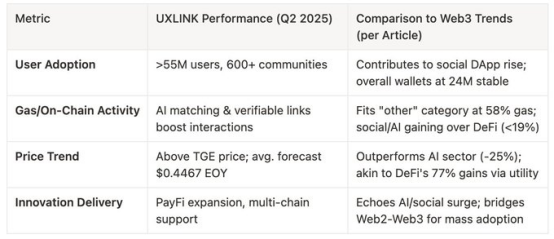

作为一款基于Telegram构建的“熟人社交”平台,UXLINK自2023年上线以来发展迅猛。其独特的双代币经济模型、深度社交场景以及依托Telegram的强大流量支持,使其迅速成为Web3社交赛道的头部玩家。截至2025年8月,UXLINK已拥有5400万注册用户和2400万日活钱包,合作项目超过500家,覆盖日韩至北美等多个市场。

然而,在这看似辉煌的成绩背后,却隐藏着巨大的安全隐患。9月23日凌晨,安全公司Cyvers发出预警称,UXLINK遭受了一起金额高达1130万美元的黑客攻击。事件起因为私钥泄露,攻击者利用delegateCall操作删除原有管理员并篡改权限,随后转走了价值约1130万美元的资产,包括USDT、USDC、WBTC、ETH及部分UXLINK代币。

消息传出后,市场反应剧烈,UXLINK现货价格从0.3美元迅速跌至0.18美元以下。官方虽在9小时后承认攻击并展开调查,但真正的灾难接踵而至——攻击者于当日早晨未经授权增发了10亿枚UXLINK代币,并在各大交易所疯狂抛售,累计获利2810万美元。与此同时,部分抄底用户因盲目跟风造成巨额亏损,甚至有个别地址投入90万美元后几乎血本无归。

戏剧性的是,这名黑客不久后也沦为“黑吃黑”的受害者。由于授权给了钓鱼团队地址,其非法所得中的5.42亿枚UXLINK被另一批黑客通过“授权钓鱼”手法窃取。

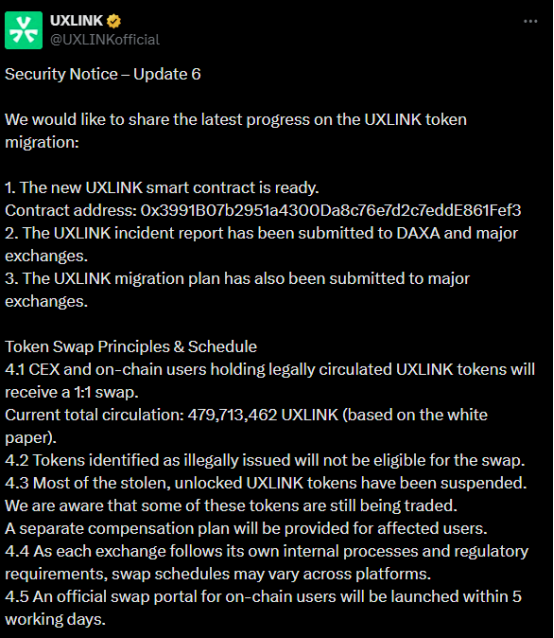

面对这一系列冲击,UXLINK团队迅速启动了应急措施。他们宣布迁移智能合约,新合约已通过审计并取消了铸造销毁功能,同时承诺为合法流通的代币提供1:1兑换服务。此外,团队还计划对受影响用户提供单独补偿方案。

尽管如此,此次事件暴露了多签管理机制的重大缺陷。虽然UXLINK采用了Safe多签机制,但由于实际执行不到位,导致安全防护形同虚设。类似的情况近期在其他Web3项目中也有发生,例如Seedify.fund和Griffin AI均因合约权限被攻破而蒙受巨大损失。

对于未来如何加强安全性,业内人士提出多项建议。慢雾创始人余弦强调,多签所有者应配备仅支持复杂签名的大屏幕硬件钱包,并结合助记词生成、Passphrase或SSS备份等手段提升安全性。此外,他还呼吁团队提高警惕,避免签署不明请求,以降低潜在风险。

总体来看,本次事件不仅给UXLINK带来了沉重打击,也为整个行业敲响了警钟。当恶意增发频繁出现时,市场信心不可避免地受到侵蚀,而如何重建信任将成为每个项目方必须面对的课题。

币安网

币安网 欧易OKX

欧易OKX HTX

HTX Coinbase

Coinbase 大门

大门 Bitget

Bitget Bybit

Bybit 双子星(Gemini)

双子星(Gemini) Upbit

Upbit Crypto.com

Crypto.com 泰达币

泰达币 以太坊

以太坊 比特币

比特币 USD Coin

USD Coin Solana

Solana Plasma

Plasma First Digital USD

First Digital USD 瑞波币

瑞波币 币安币

币安币 狗狗币

狗狗币